Comment détecter les failles cybersécurité avec Wazuh ?

- Dernière mise à jour le

- 3 min de lecture

- Dites-nous ce que vous en pensez en commentaire

Avec les cyberattaques qui sont de plus en plus nombreuses, il est important de maintenir un système d’information sain et sécurisé. Mais comment garder un œil proactif sur vos systèmes ? Wazuh est l’outil qu’il vous faut !

Cet outil permet d’analyser les systèmes, relever les vulnérabilités existantes et de centraliser ces informations dans une base de données. Vous pourrez ainsi les consulter aisément grâce à un dashboard et mettre en place des actions de remédiations. Voyons ensemble le fonctionnement de l’outil Wazuh.

Wazuh

Wazuh est à la fois un XDR et un SIEM orienté sécurité. Grâce à Wazuh, vous avez la possibilité de consulter les problèmes de sécurité sur les différents systèmes. Vous recevez également des alertes pour être avertis, même lorsque vous n’êtes pas sur Wazuh.

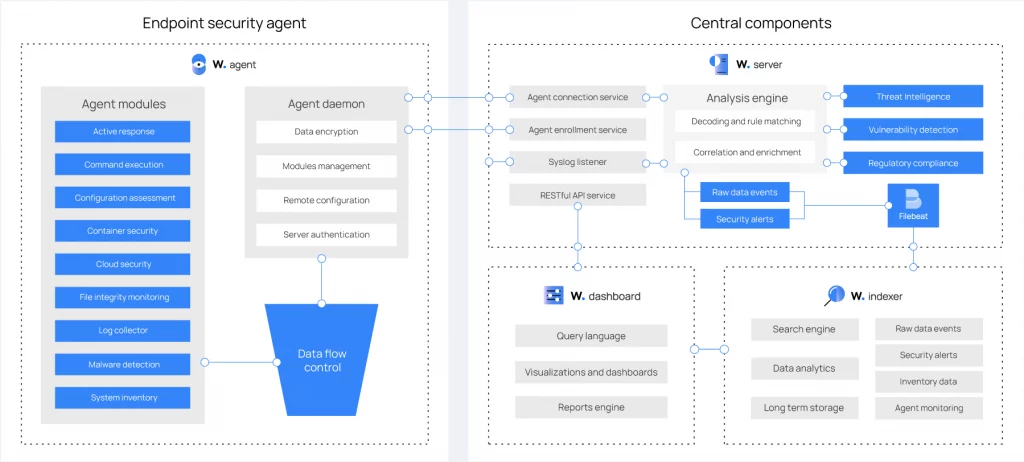

Des agents Wazuh sont installés sur les différents systèmes qui effectuent différents scans. Les résultats de ces scans sont ensuite envoyés au Wazuh Manager. Ce dernier centralise les informations, les analyse et inscrit les potentielles alertes dans des fichiers de logs. Ces fichiers sont envoyés sur une base Elastic appelé le Wazuh Indexer par Filebeat et sont consultables sur le Wazuh Dashboard.

Architecture Wazuh

Les fonctionnalités de wazuh

Une fois installé, les agents vont effectuer différents types de scans et remonter les résultats au Wazuh Manager. Nous allons lister différents types de scan possible.

Security Events

Les agents Wazuh vont écouter les évènements systèmes définis dans des “ruleset” (en XML). Exemple de ruleset pour les systèmes Windows :

<group name="windows,windows_system,">

<rule id="61136" level="5">

<if_sid>61113</if_sid>

<field name="win.system.eventID">^8035$</field>

<description>The browser has forced an election on network because the Domain Controller (or Server) has changed its role</description>

<options>no_full_log</options>

</rule>

<rule id="61138" level="5">

<if_sid>61100</if_sid>

<field name="win.system.eventID">^7045$</field>

<description>New Windows Service Created</description>

<mitre>

<id>T1543.003</id>

</mitre>

<options>no_full_log</options>

<options>no_email_alert</options>

</rule>

</group>

Dans cet exemple on peut lire 2 règles, chacune traquant un certain type d’événement dans les journaux Windows. Chacune de ces règles a un ID et un niveau de sévérité. Il est possible d’enrichir le descriptif de l’alerte.

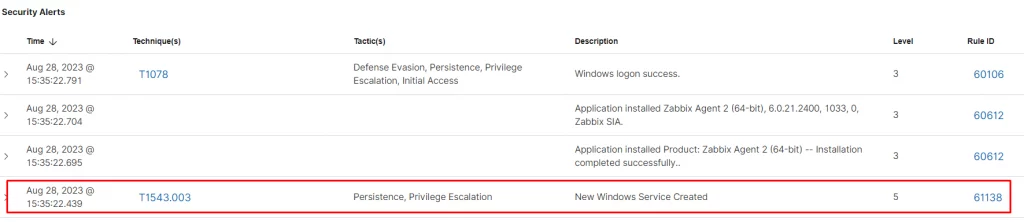

Prenons la dernière règle de l’exemple “New Windows Service Created”. Cette dernière va chercher dans le journal Windows les événements ayant pour ID 7045, ce qui correspond sur Windows à la création d’un service. Cette règle précise également l’ID d’une méthode d’attaque répertoriée dans la base de connaissance MITRE.

Une fois cette règle ajoutée à Wazuh, elle sera appliquée par les agents concernés qui remonteront une alerte si ce type d’événement est relevé.

Événement de sécurité lié à la règle "New Windows Service Created"

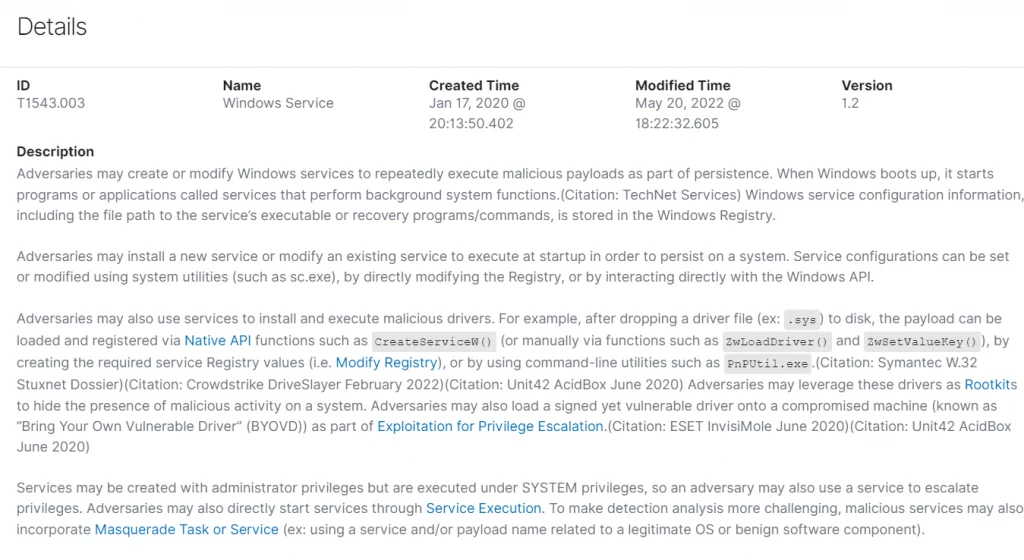

Si un ID MITRE est précisé, il sera possible de cliquer sur l’ID dans les alertes afin d’obtenir des détails sur ce type d’attaque directement dans Wazuh.

Détail d’une méthode d’attaque fourni par la base MITRE

À l’installation, Wazuh intègre déjà beaucoup de ruleset pour tout type de systèmes, ce qui vous permettra de couvrir une grande partie des potentiels problèmes de sécurité. Vous pouvez bien sûr par la suite créer vos propres ruleset afin de correspondre un peu plus à vos besoins et vos environnements.

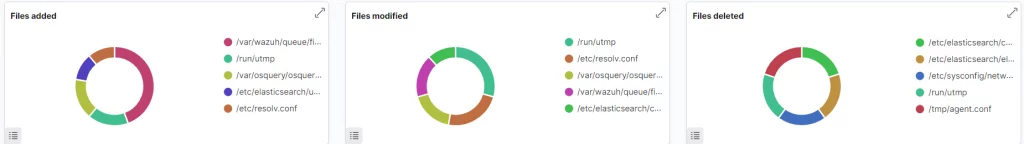

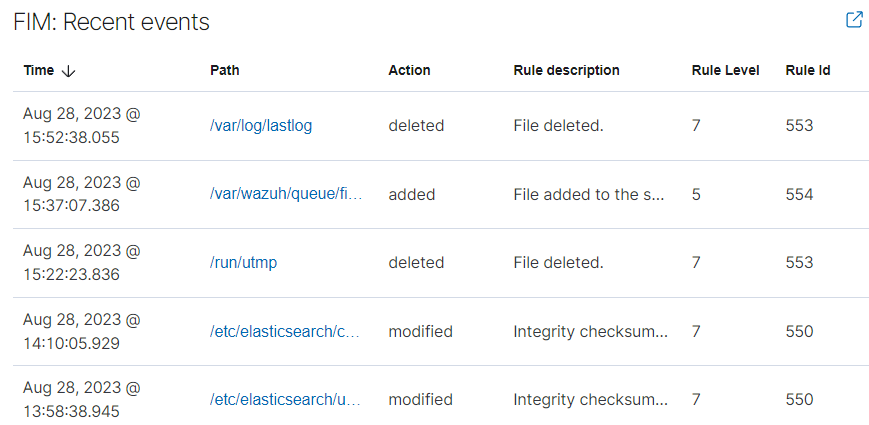

Integrity Monitoring

L’Integrity Monitoring va mettre en supervision l’état de fichiers et dossiers pour être alerté en cas d’ajout, suppression ou modification. Il est possible de choisir les dossiers/fichiers supervisés, afin de s’assurer que les fichiers qui ne sont pas censés être modifiés, reste intacts.

Dashboard dédié au module FIM

Prenons l’exemple du fichier /etc/passwd, qui liste les utilisateurs autorisés à se connecter à un système Linux. Si ce fichier est modifié, cela veut dire qu’un utilisateur a soit été ajouté, soit supprimé, soit modifié. Si cette modification n’était pas prévue, on peut commencer à se poser la question d’une intrusion dans le système.

Il en va de même si les fichiers de logs sont supprimés, ce que font généralement les personnes non autorisées pour effacer leurs traces.

Événements détectés par le module FIM

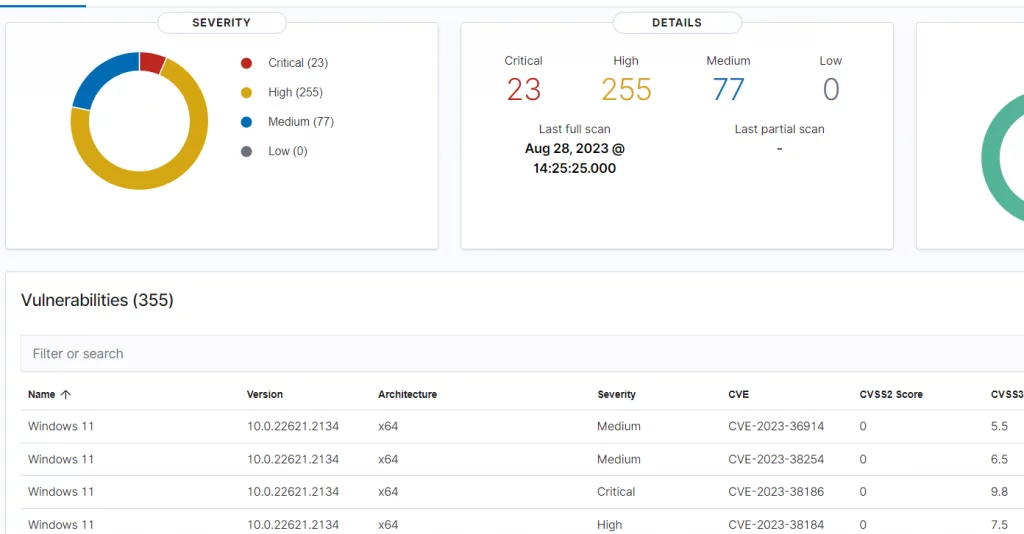

Malware detection

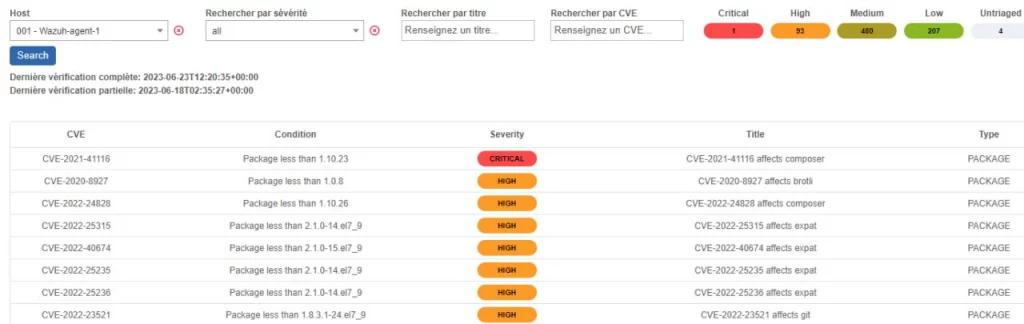

La détection de malware va analyser le système et lister les potentielles failles de sécurité présentes, en précisant la CVE liée à ladite faille.

Dashboard dédié aux vulnérabilités

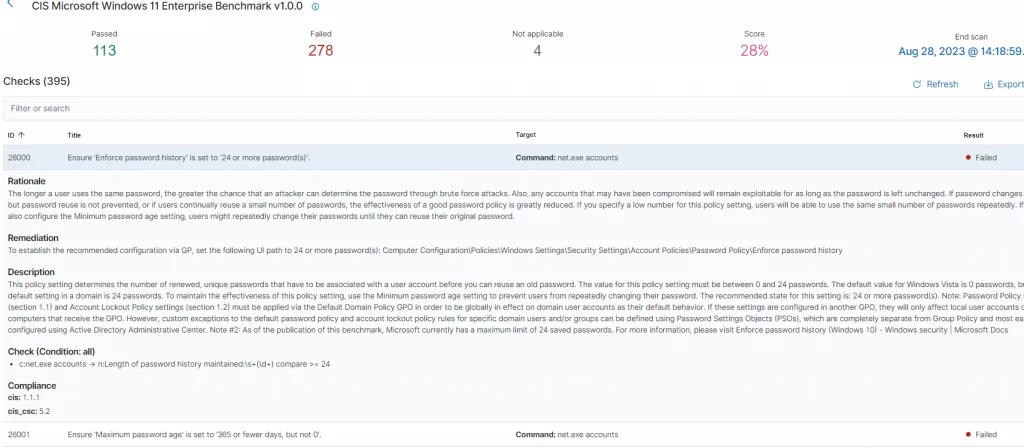

Security Configuration Assessment (SCA)

Le SCA va lancer un certain nombre de tests qui vont s’assurer que le système est conforme. À la fin des tests, on peut consulter les résultats pour savoir sur quels tests notre système passe ou échoue.

Liste des résultats SCA avec le détail d’un test

Wazuh propose différents tests préinstallés, mais il est également possible de créer ses propres scénarios de tests selon vos besoins et vos applications.

API

Le Wazuh Manager expose une API qui permet d’afficher les derniers résultats des scans effectués par les agents. La base de données Elastic possède également son API qui permet de consulter l’historique des évènements récoltés.

Ces deux API permettent d’intégrer Wazuh à différents projets ou applications que vous développez.

CentSoc

Chez YPSI, nous avons développé le module CentSoc pour la solution de supervision Centreon. Il fonctionne grâce à l’API du Wazuh Manager, qui intègre Wazuh à la supervision de nos systèmes et ajoute une couche supplémentaire à notre supervision.

Pour mettre en place CentSoc, il suffit de préciser des identifiants API du Wazuh Manager autorisés à récupérer les résultats. Vous devez aussi préciser les IDs des agents dans les hôtes correspondants dans Centreon.

Dans Wazuh, chaque agent a un ID. En ajoutant cet ID dans les informations de l’hôte correspondant dans Centreon, le module permet de récupérer les derniers résultats des scans SCA, FIM et des vulnérabilités.

Il est également possible de faire une requête pour lancer un nouveau scan pour actualiser les résultats.

Liste des vulnérabilités d'un hôte depuis Centreon

De plus, le module n’a besoin que du Wazuh Manager, donc vous pouvez faire une installation Wazuh “allégé” en installant uniquement le Manager. Cela permet de se passer de l’historique et utiliser Centreon pour consulter simplement les résultats des scans des agents.

Tester dès à présent CentSoc open-source sur notre GitHub et contactez-nous pour une installation optimale.

Conclusion

Avec l’augmentation du nombre de cyberattaques, Wazuh ajoute une couche de sécurité supplémentaire à votre système d’information. Il permet de prendre conscience de la vulnérabilité de tous vos systèmes, ce qui n’est pas forcément évident selon la taille et la diversité de votre infrastructure.

Wazuh vous permet de garder un œil sur la sécurité de vos systèmes et d’être conscient des différentes failles présentes, en plus de vous sensibiliser aux méthodes d’attaque via la base MITRE.

Partagez cet article :